Hacker werden immer raffinierter und setzen beim Phishing auf neue Taktiken. Inzwischen richten sich Nachrichten mit schädlichen Links nicht mehr an nur wahllos große Mengen von Empfängern, jetzt nehmen die Angreifer ihre Opfer viel gezielter ins Visier. Beim immer beliebter werdenden sog. Spear-Phishing werden die Zielpersonen bereits im Vorfeld eingehend ausspioniert. Was steckt dahinter und wie schützt ihr euch davor?

Klassisches Phishing

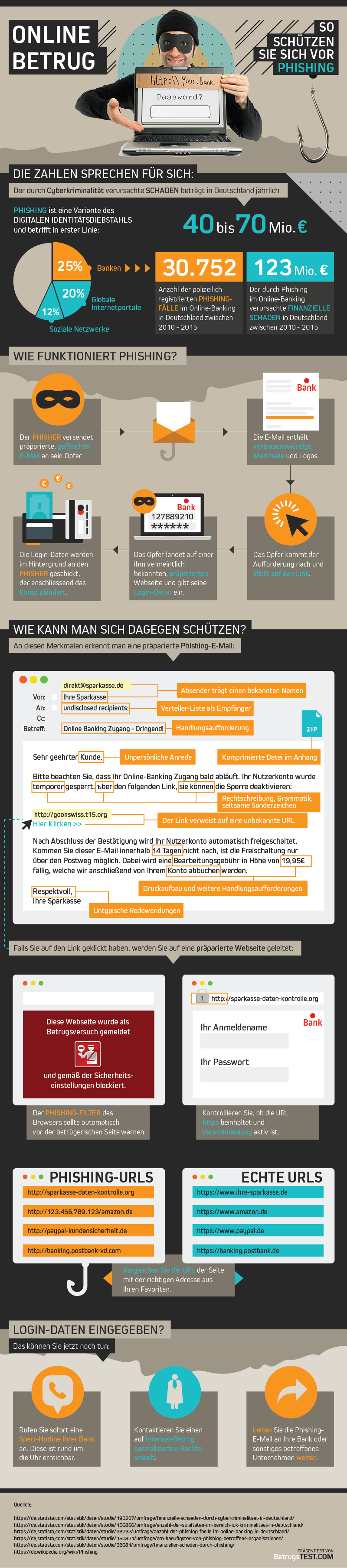

Es sollte sich bei der Internet-Gemeinde bereits herumgesprochen haben, dass manche Internet-Betrüger gerne Nachrichten mit schädlichen Links oder Dateianhängen verschicken. Der Empfängerkreis ist dabei möglichst groß, in der Hoffnung, dass ein paar Unvorsichtige unbemerkt eine Schadsoftware installieren oder vertrauliche Informationen wie Passwörter verraten. Ihr habt bestimmt schon einige solcher Phishing-Nachrichten gesehen, wenn sie durch den Spam-Filter durchgekommen sind. Wie E-Mails aussehen können, die auf der Suche nach Bankdaten sind, wird mit der Grafik am Ende dieses Artikels übersichtlich dargestellt.

Spear-Phishing

Seit einiger Zeit setzen die Betrüger verstärkt auf neue Taktiken, darunter das sog. Spear-Phishing. Die potentiellen Opfer werden bewusster ausgewählt, durch sorgfältige Recherche im Vorfeld erhalten sie E-Mails, die persönlich auf sie zugeschnitten sind. Davon verspricht man sich eine bessere Erfolgsquote, denn schließlich soll sich die Arbeit auszahlen, die man in die Vorarbeit investiert hat.

Der erste sichtbare Schritt in einem Angriff ist eine gefälschte Nachricht, der Absender ist angeblich ein Freund, ein Geschäftspartner oder der Vorgesetzte. Wichtig ist, dass das Schreiben glaubwürdig ist und durch die vermeintlich vertrauenswürdige Person oder Institution wird das Opfer leichter in eine Falle gelockt. Für solche maßgeschneiderten Nachrichten ist eine gründliche Recherche erforderlich. Jeder, der viel und häufig auf Social-Media-Plattformen postet, macht sich zur öffentlichen Person und damit zur Angriffsfläche. So erfahren Betrüger, wer deine Freunde und Kollegen sind, was du am Wochenende vorhast und wohin du in Urlaub fliegst. Auf diese Weise können Angreifer eine Art Profil ihrer Zielperson erstellen.

Mehrstufige Taktik

Wenn ein Opfer tatsächlich angebissen hat, und vertrauliche Informationen preisgibt, ist das oft nur der erste Schritt, die Vorstufe zu dem eigentlichen Angriff. Der Hacker hat sich beispielsweise eine Organisation oder ein Unternehmen zum Ziel genommen und versucht nun, das schwächste Glied in der Kette der Mitarbeiter zu entdecken. So könnte beispielsweise eine Gruppe von Mitarbeitern eines Unternehmens eine scheinbar beruflich bedingte E-Mail erhalten. Wenn auch nur einer der Empfänger auf den Link klickt oder den Anhang öffnet, könnte das Unternehmensnetzwerk infiziert werden und würde somit für den eigentlichen Angriff vorbereitet. Oder der erste Schritt zielt bewusst auf junge, unerfahrene Mitarbeiter, die leichter auf eine Fälschung hereinfallen können. Die Varianten hier sind vielfältig. Die Kontaktaufnahme kann über E-Mails oder auch Social-Media-Accounts erfolgen.

Zunahme von Spear-Phishing

Gerade im Bereich der Unternehmen ist in den letzten Jahren eine starke Zunahme von gezielten Phishing-Attacken zu verzeichnen. Ein starkes Indiz dafür, dass diese Variante funktioniert. Zwar können auch kleine und mittelständische Unternehmen betroffen sein, der Großteil der Angriffe richtet sich allerdings gegen größere Unternehmen, mit mehr als 2.500 Mitarbeitern. Und die Angreifer konzentrieren sich mehr auf gut geplante Attacken gegen kleine Gruppen, der Massen-Angriff verliert dahingegen an Bedeutung.

Verführerische Links und Anhänge

Viele E-Mails werden bereits durch die IT-Abteilungen abgefangen, aber hin und wieder schafft es eine durch das Sicherheitsnetz hindurch. Zwar wissen die Anwender, um die Gefahren, aber die Neugier ist oft größer. Und harmlos wirkende Dateianhänge wie PDF-Files und JPEGs können zum Verhängnis werden. Da heißt es, vorsichtig zu bleiben, damit die Phishing-Falle nicht unverhofft zuschlägt.

Teilt gerne eure Erfahrungen mit Phishing-Mails in unserem Kommentarbereich!

(Bild-)Quellen: typographyimages, pixabay